Автор оригинала: Adam Pennington

Мы рады сообщить, что выпустили последнюю версию MITRE ATT&CK (v8), которая включает интеграцию матрицы PRE-ATT&CK в Enterprise ATT&CK! Эта интеграция удаляет матрицу PRE-ATT&CK из ATT&CK и добавляет две новые тактики в Enterprise — разведку и разработку ресурсов. Подобно нашему июльскому выпуску подтехник, это обновление для ATT&CK, которое находится в разработке в течение некоторого времени. Вы можете найти новую версию ATT&CK на нашем веб-сайте, в навигаторе ATT&CK, STIX и через наш сервер TAXII .

История PRE-ATT & CK

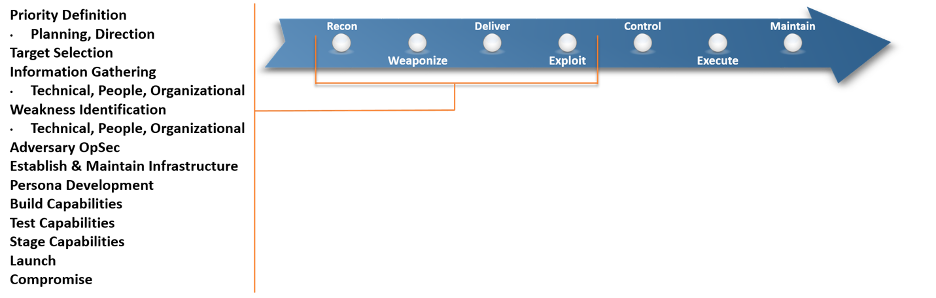

Когда мы изначально запускали Enterprise ATT&CK, мы сосредоточились на поведении злоумышленников после того, как они проникли в инфраструктуру жертвы, примерно на этапе «Эксплуатация» жизненного цикла кибератак MITRE. Это хорошо согласуется с видением собственных сетей со стороны многих защитников, но не раскрывает поведение противника перед компрометацией. После первоначального запуска ATT&CK отдельная команда в MITRE решила восполнить пробел слева, следуя структуре Enterprise ATT&CK и перечисляя поведение злоумышленника, ведущее к компрометации. Эта работа получила название PRE-ATT&CK и была выпущена в 2017 году.

Рисунок 1. 17 оригинальных тактик PRE-ATT&CK против жизненного цикла кибератак

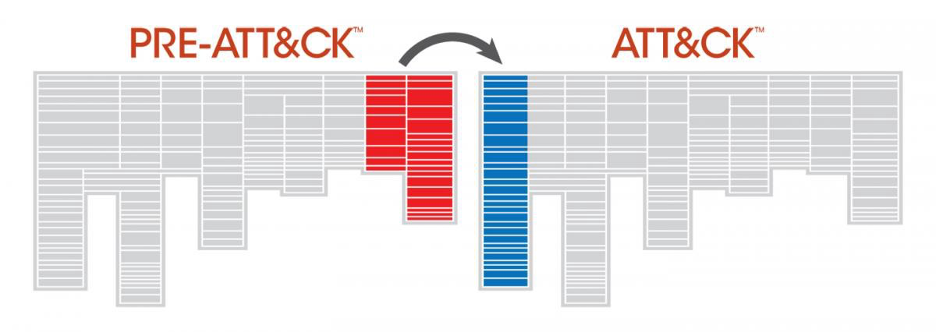

Некоторые из вас в сообществе ATT&CK приняли и использовали PRE-ATT&CK с момента выпуска для описания поведения злоумышленников до компрометации, но структура так и не нашла такого внедрения или вклада, который мы видели для Enterprise ATT&CK. Мы также слышали от ряда организаций на протяжении многих лет, что Enterprise ATT&CK покрывает только поведения после компрометации и ограничивает возможность принять её. В ответ мы начали процесс интеграции PRE-ATT&CK в Enterprise в 2018 году. В качестве первого шага этой интеграции мы отказались от тактики запуска и компрометации в PRE-ATT&CK и включили их в тактику Первоначальный доступ (Initial Access) в Enterprise.

Рисунок 2. Запуск и компрометация становятся Первоначальным доступом

Завершение слияния

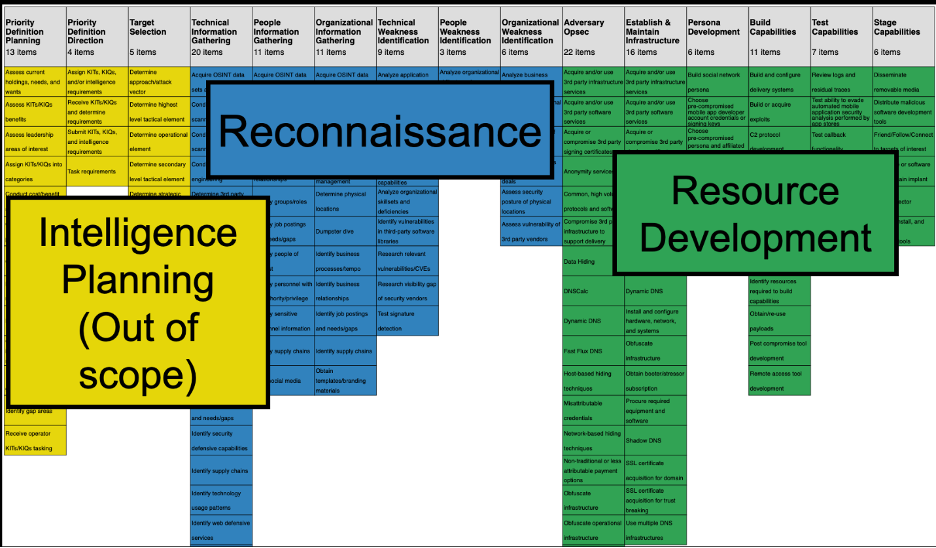

В своей презентации ATT&CKcon 2.0 я говорил о том, что PRE-ATT&CK + Enterprise ATT&CK охватывает полный жизненный цикл Cyber Kill Chain, — это немного преуменьшение. Область действия PRE-ATT&CK фактически начинается до разведки. Она также включает в себя некоторые виды поведения, которые не оставляют технических следов или могут не встречаться в дикой природе. В начале 2019 года Ингрид Паркер из MITRE работала с командой ATT&CK над разработкой следующих критериев для определения того, какое поведение PRE-ATT&CK может быть ассимилировано в Enterprise ATT&CK:

- технические — поведение имеет отношение к технической части, а не к планированию или сбору информации о людях;

- видимое для некоторых защитников — поведение понятно защитнику и не требует интеллектуальных возможностей на уровне государства, интернет-провайдера или поставщика DNS;

- доказательство использования злоумышленником — известно, что злоумышленник использовал поведение в боевую.

1. Разведка — сосредоточена на злоумышленнике, пытающемся собрать информацию, которую он может использовать для планирования будущих кибератак, включая методы, вовлекающие его в активный или пассивный сбор информации.

2. Разработка ресурсов — ориентирована на злоумышленника, пытающегося получить доступ к ресурсам, которые он может использовать для поддержки операций, включая методы, предполагающие создание, покупку или компрометацию / кражу ресурсов, которые могут быть использованы для поддержки кибератаки.

Рисунок 3. PRE-ATT&CK разделены на три части

В течение 2019 года я работал с бывшим членом команды ATT&CK Кэти Никелс, чтобы определить методы, соответствующие трем критериям, и охватил сферу применения остальных тактик в разделах «Разведка» и «Разработка ресурсов» PRE-ATT&CK. Эта работа была в основном завершена в октябре прошлого года, и вы могли заметить, что предварительная версия от ATT&CKcon 2.0 очень похожа на то, что мы выпустили сегодня. Поскольку тактики разведка и разработка ресурсов использовали вспомогательные методы, работа была приостановлена до тех пор, пока они не будут реализованы в Enterprise ATT&CK в нашем недавнем выпуске. Выпустив дополнительные приемы, члены команды ATT&CK Джейми Уильямс и Майк Хартли подхватили мяч и создали материал для 73 новых техник и дополнительных подтехник.

Платформа PRE

При создании тактик разведки и разработки ресурсов возник вопрос: «Какая это должна быть платформа?» Например, сбор информации об удостоверении личности жертвы (T1589) на самом деле не является Windows, macOS, Cloud или какой-либо конкретной существующей корпоративной платформой. Чтобы отразить различный характер этих новых методов (и как дань уважения PRE-ATT&CK), мы добавили техники разведки и разработки ресурсов в новую платформу PRE.

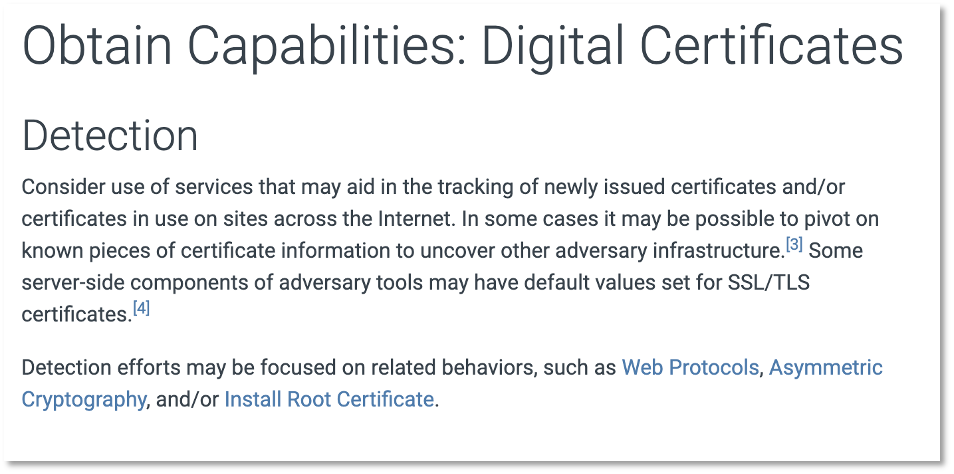

Еще одной уникальной характеристикой этих новых техник PRE является раздел, в котором указаны рекомендации по обнаружению. В то время как мы ограничили техники теми, которые, «видны некоторым защитникам», большая часть разведки и разработки ресурсов со стороны злоумышленников незаметна для большинства защитников. Во многих случаях мы выделили соответствующие техники, с помощью которых можно обнаружить злоумышленника. Для подмножества техник, которые могут быть обнаружены широким кругом защитников, мы описали возможность обнаружения, но для некоторых из них могут потребоваться новые источники данных.

Рисунок 4. Обнаружение для тактики Получение возможностей: цифровые сертификаты (T1588.004)

Снижение воздействия техник разведки и разработки ресурсов может быть сложным или невыполнимым, поскольку они происходят в пространстве за пределами защиты и контроля организации. Мы создали новую категорию, которая снизить риски до компрометации, чтобы распознать этот сложный процесс, и отметили, где организации могут минимизировать объем и конфиденциальность данных, доступных для сторонниц лиц.

Хотя эти новые методы обычно не применяются в корпоративных системах, их трудно обнаружить и потенциально невозможно устранить, их все же важно учитывать. Даже без точного обнаружения сбора информации злоумышленником понимание того, что и как они собирают с помощью разведки, может помочь нам изучить недостатки в безопасности и принять решения по оперативной безопасности. Точно так же наши сенсоры могут не обнаруживать большую часть активности, связанную с разработкой ресурсов, но такая тактика может предложить ценный контекст. Многие виды поведения оставляют доказательства видимыми для правильного сбора разведывательной информации из открытых / закрытых источников или могут быть выявлены через отношения обмена конфиденциальными данными с другими лицами.

Двигаясь вперед

Нам интересны ваши отзывы о добавленном нами материале и ваши отзывы о любых техниках, подтехниках, обнаружениях и средствах защиты, которые, по вашему мнению, мы упустили. Есть ли у вас способ обнаружить конкретную технику разработки ресурсов или помешать противнику успешно провести разведку? Пожалуйста, дайте нам знать, отправив нам электронное письмо или добавив то, что, по вашему мнению, в настоящее время отсутствует.

Наконец, если вы не готовы перейти с PRE-ATT&CK, мы все еще здесь для вас. PRE-ATT&CK по-прежнему доступен в предыдущей версии нашего веб-сайта , в v7.2 и более ранних версиях нашего контента STIX 2.0 , а также путем фильтрации на этапе подготовки в предыдущей версии ATT&CK Navigator.